Por: Bianca Reátegui Vega & Ximena Cuba Carbajal

En la era digital, la tecnología es parte esencial de nuestras vidas, por ejemplo, actualmente solemos realizar transacciones financieras en línea con aplicativos como Yape o Plin. Es debido a ello que la detección y prevención de amenazas digitales es una prioridad constante. En los últimos años, los troyanos bancarios han tomado popularidad -estos son tipos de software, denominados “malware” creados para captar información financiera y robar datos relacionados con cuentas bancarias-. Este tipo de malware es altamente peligroso debido a su método de operación, pues implica engañar a las personas haciéndoles creer que están interactuando con una entidad financiera legítima mientras en realidad están compartiendo información confidencial con los ciberdelincuentes. En esta línea, recientemente, se ha descubierto un troyano bancario de origen peruano que ha representado una amenaza considerable para la seguridad financiera de los usuarios que cuentan con dispositivos móviles: Zanubis.

Zanubis es un programa malicioso que ingresa a un sistema informático financiero haciéndose pasar por uno legítimo; el fin es hacerse del dinero de las cuentas bancarias que logre acceder. Si bien, desde octubre del 2022, el gobierno peruano a través del informe de Alerta Integrada de Seguridad Digital N° 282-2022-CNSD del Centro Nacional de Seguridad Digital, hizo de conocimiento público la existencia de este troyano bancario; recientemente, ha despertado gran preocupación a nivel mundial y sobretodo en nuestro país, pues viene atacando exponencialmente a diferentes bancas y entidades financieras peruanas. Al día de hoy, según la empresa global de ciberseguridad “Kaspersky”, se conoce que este tipo de troyano ha concretado vulnerar el sistema de cerca de 40 aplicaciones de bancas móviles; además, viene liderando el ranking de intentos de ataques cibernéticos en el Perú.

El modelo empleado para este tipo de amenaza se denomina “mano fantasma”, ya que se trata de aplicaciones maliciosas que ingresan a un sistema Android, y lo controlan por medio de herramientas de acceso remoto (RAT). Dicha técnica es muy parecida a lo utilizado por los troyanos brasileños, por ese motivo, se creyó en un primer momento que se trataba de desarrolladores procedentes del país vecino. Sin embargo, la empresa “Kaspersky”, por medio de un comunicado de prensa de fecha 28 de septiembre del 2023, sugirió que Zanubis es de origen peruano porque además de atacar principalmente bancas móviles peruanas, el idioma que han empleado los creadores es el español, así como, queda evidenciado que cuentan con un gran conocimiento de las jergas y palabras más comunes.

Ahora bien, ¿cómo es que Zanubis podría ingresar a un sistema operativo? Actualmente, se conoce que la táctica de ingreso que tiene este malware, consiste en enviar correos electrónicos haciéndose pasar por la Superintendencia Nacional de Aduanas y de Administración Tributaria, advirtiendo falsamente problemas de pagos o faltas de estas. En esa línea, el mensaje malicioso solicita al usuario presionar un link y que este lo direccione a descargar una supuesta aplicación oficial de dicha entidad, a fin que gestione sus operaciones allí.

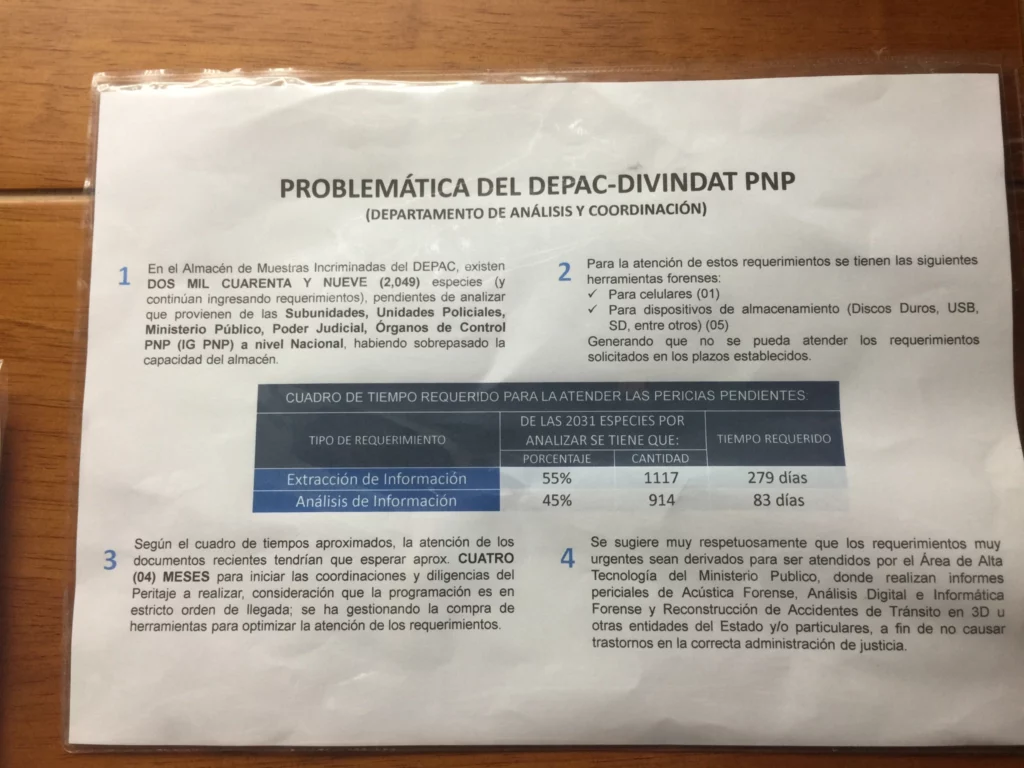

Una vez que la aplicación haya sido descargada al teléfono móvil, el ciberdelincuente bancario tendrá un control completo del sistema operativo de dicho dispositivo, controlandolo de manera remota. Ante esto, el atacante buscará no ser detectado, de tal manera que ingresará a las bancas móviles sólo cuando la víctima no esté usando el celular. Tras concretar su propósito, este borrará cualquier tipo de evidencia que se pudiera haber generado a razón del ataque, de manera que cuando la víctima decida denunciar, ya no cuente con sustentos de lo ocurrido.

Es por lo mencionado que podemos señalar las principales características de Zanubis: en primer lugar, este malware se caracteriza por su capacidad para operar de manera sigilosa en los dispositivos móviles de las víctimas, pues busca evitar la atención de las personas al no mostrar síntomas notorias de infección. Igualmente, es engañoso porque propaga mediante correos electrónicos o mensajes de textos que aparentan ser legítimos, archivos maliciosos que se hacen pasar por documentos relevantes o actualizaciones falsas. Es por ello que este troyano bancario es complejo porque emplea técnicas avanzadas de cifrado para evitar la detección, en otras palabras, su código es complejo de entender, lo que genera dificultad al labor de los analistas de seguridad. Finalmente, cabe destacar que los ciberdelincuentes que emplean este troyano bancario mantienen el malware actualizado para aprovecharse de las personas.

A manera de cierre, les brindamos algunas recomendaciones para prevenir ser engañados con Zanubis.

- Evite descargar aplicaciones de fuentes desconocidas o no verificadas, lo ideal sería solo descargar aplicaciones de tiendas oficiales como Google Play o App Store.

- Antes de descargar una aplicación, revisar los permisos solicitados por esta. Si una aplicación parece solicitar más permisos de los necesarios para su función, como por ejemplo acceder a tus chats o registro de llamadas, podría ser una señal de alarma.

- Al crear una cuenta en alguna aplicación, utiliza una contraseña segura que no contenga datos personales. Por ejemplo, que la contraseña sea larga y contenga números, símbolos y combinaciones de letras mayúsculas y minúsculas.

- La concientización es fundamental, es decir, los usuarios deben estar informados sobre las amenazas cibernéticas y la importancia de no hacer clic en enlaces sospechosos o descargar aplicaciones no verificadas.

- Instale y mantenga actualizado un software de seguridad móvil confiable que puede detectar y bloquear amenazas como Zanubis. Una opción es Kaspersky Premium, este software protege tu identidad y evita el acceso remoto a tu sistema.

- No haga click en enlaces llegados a correos electrónicos, redes sociales o mensajes SMS sospechosos. Como se mencionó, muchos de estos mensajes se hacen pasar por entidades conocidas, por lo que es recomendable llamar o asistir presencialmente a preguntar sobre la información remitida en los mensajes.

Referencia bibliográfica: